如何在windows任务管理器隐藏软件进程

作者:网友整理

taskman任务管理器2.10 101.34M / 简体中文

点击下载

ES任务管理器(安卓手机系统工具) v1.8.1 免费版 30.42M / 简体中文

点击下载

进程管理器Task安卓版(系统工具) v1.9 手机版 36.92M / 简体中文

点击下载如何在windows任务管理器隐藏软件进程.想要在工作时间偷偷玩游戏,看电影,只要下载一个进程隐藏工具就可以了,不过对于编程人员来说,什么事情都不如自己动手来的舒坦!今天小编为大家带来如何在windows任务管理器隐藏软件进程,对其感兴趣就赶紧往下看吧!还有win10进程隐藏工具64/32等你来使用哦!

如何在windows任务管理器隐藏软件进程介绍:

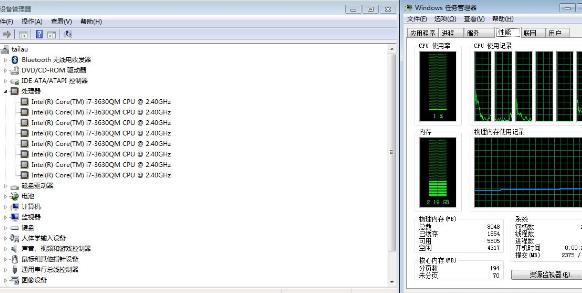

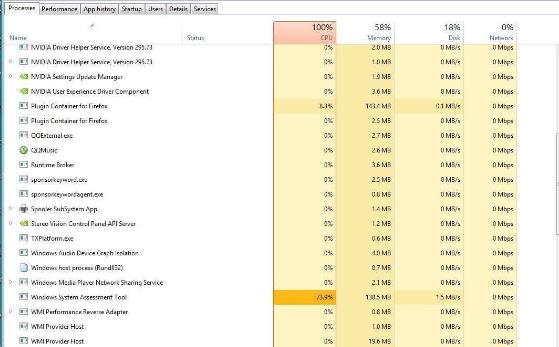

在WinNT下 "真正隐藏进程 "这一说法,可以讲是根本不可能实现,只要我们的程序是以进程内核的形式运行,都是不可能逃离CTRL+ALT+DEL的法眼。那么奇怪了,这岂不是与我们的标题《WinNT & Win2K下实现进程的完全隐藏》相矛盾吗?是的,实际上应该是:以非进程方式执行目标代码,而逃避进程查看器的检查,从而达到 "进程隐藏 "的目的。

我们这里用的,是在宿主进程中,以线程的方式执行我们的代码。实现起来非常简单。首先,我们先建立一个不执行任何语句的线程

复制代码

代码如下:

DWORD stdcall ThreadProc(LPVOID *lpVoid){

return 0;

}

然后,将线程代码拷备至宿主进程所能够执行的任何地方(即页面属性为PAGGE_EXECUTE_READWRITE),如:共享内存影射区、宿主进程内。这里我们选择宿主进程,拷备的时侯,我们需要先在宿主进程中使用VirtualAllocEx函数申请一段内存,然后再使用WriteProcessMemory将线程体写入宿主进程中。

以上工作完成后,我们便可CreateRemoteThread函数激活其执行。下面给出一个完整的例子

复制代码

代码如下:

//远程线程执行体

DWORD __stdcall ThreadProc (void *lpPara){

return 0;

}

int main(int argc, char* argv[]){

const DWORD THREADSIZE=1024*4;//暂定线程体大小为4K,实际上没这么大,稍后我将会介绍

DWORD byte_write;

//获得指定进程ID句柄,并设其权限为PROCESS_ALL_ACCESS,992是宿进程的ID号,获取ID号的方法这里我就不多讲了

HANDLE hWnd = ::OpenProcess (PROCESS_ALL_ACCESS,FALSE,992);

if(!hWnd)return 0;

void *pRemoteThread =::VirtualAllocEx(hWnd,0,THREADSIZE,MEM_COMMIT| MEM_RESERVE,PAGE_EXECUTE_READWRITE);//申请

if(!pRemoteThread)return 0;

if(!::WriteProcessMemory(hWnd,pRemoteThread,&ThreadProc,THREADSIZE,0))//写入进程

return 0;

//启动线程

HANDLE hThread = ::CreateRemoteThread (hWnd ,0,0,(DWORD (__stdcall *)(void *))pRemoteThread ,NULL,0,&byte_write);

if(!hThread){ //还有内存分配未释放

return 0;

}

return 0;

}

到这里,对于隐藏的方法就算告一段落,相信看过的朋友对这个思路有个非常明确的概念了吧。

在理解隐藏的方法后,我们着重开始写线程的执行部分了。如下:

复制代码

代码如下:

DWORD __stdcall ThreadProc(void *lpPara){

MessageBox(NULL, "hello ", "hello ",0);

return 0;

}

编译执行后,你会发现出现一个非法操作错误,为什么呢?在我们以段页式内存管理的win2K操作系统中,编译时会把所有的常量编译在PE文件的.data节中,而代码段则在.text中,所以,我们拷备到宿主进程中的代码是在.text中的代码,MessageBox(NULL,(char *)指针,p,0);所指向的地址是本进程的内存虚拟地址。而在宿主进程中是无法访问的。解决的方法很简单,按旧照搬的将 "hello "也拷备到目标进程中,然后再引用。同理,MessageBox函数地址编译时,也是保存在.Import中,写过Win2k病毒的朋友都知道,所有常量与函数入口地址都需在代码段定义与得出,我们这里也与他有点类似。言归正传,同样情况我们也把函数的入口地址一起写入目标进程中。

复制代码

代码如下:

//先定义参数结构

typedef struct _RemotePara{//参数结构

char pMessageBox[12];

DWORD dwMessageBox;

}RemotePara;

//付值

RemotePara myRemotePara;

::ZeroMemory(&myRemotePara,sizeof(RemotePara));

HINSTANCE hUser32 = ::LoadLibrary ( "user32.dll ");

myRemotePara.dwMessageBox =(DWORD) ::GetProcAddress (hUser32 , "MessageBoxA ");

strcat(myRemotePara.pMessageBox, "hello\0 ");

更多内容尽在进程隐藏工具大全中!

加载全部内容